гӮөгғјгғҗгғјеҒҙ †

еҫ…гҒЎеҸ—гҒ‘ †

гӮҜгғ©гӮӨгӮўгғігғҲеҒҙ †

йҖҒдҝЎ †

1

2

3

4

5

6

7

8

| -

!

-

!

-

!

| iperf3 -c <гғӣгӮ№гғҲ> -p <гғқгғјгғҲ(еӨүжӣҙгҒ—гҒҰгҒ„гӮҢгҒ°)>

iperf3 -c <гғӣгӮ№гғҲ> -p <гғқгғјгғҲ(еӨүжӣҙгҒ—гҒҰгҒ„гӮҢгҒ°)> -u

iperf3 -c <гғӣгӮ№гғҲ> -l <йҖҒдҝЎгӮөгӮӨгӮә>

|

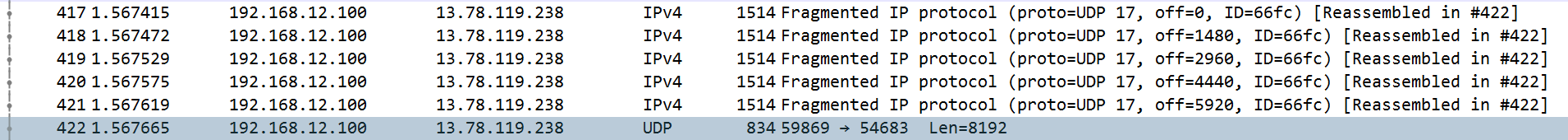

гӮҜгғ©гӮӨгӮўгғігғҲйҖҒдҝЎжҷӮзӮ№гҒ§IPгғ•гғ©гӮ°гғЎгғігғҲгҒҷгӮӢй–ҫеҖӨгӮ’зўәиӘҚ †

1

2

3

4

5

6

7

8

9

10

11

| -

|

!

-

|

!

-

!

| netsh interface ipv4 show interfaces

ip addr

iperf3 -c example.com -u -l 1450

ip.addr == <IP> and udp

|

гҒ“гӮ“гҒӘж„ҹгҒҳгҒ§IPгғ•гғ©гӮ°гғЎгғігғҲгҒҢзҷәз”ҹгҒ—гҒҰгҒ„гӮӢгҒ“гҒЁгӮӮгӮҸгҒӢгӮӢгҒ—гҖҒиҮӘеӢ•гҒ§гғһгғјгӮёгҒ—гҒҹгҒ®гӮӮиЎЁзӨәгҒ—гҒҰгҒҸгӮҢгӮӢ

гӮөгғјгғҗгғјеҲ°йҒ”жҷӮзӮ№гҒ§IPгғ•гғ©гӮ°гғЎгғігғҲгҒ—гҒҰгҒҸгӮӢй–ҫеҖӨгӮ’зўәиӘҚ †

1

2

3

4

5

6

7

8

9

10

11

12

| -

|

|

|

!

-

!

-

!

| iperf3 -c example.com -u -l 1450

tcpdump host <IP> -v

04:39:38.156122 IP (tos 0x0, ttl 115, id 26808, offset 0, flags [+], proto UDP (17), length 1452)

example.com.54332 > 10.0.0.50.5201: UDP, length 8192

|