ś¶āŤ¶Ā †

SoftEther„āí„ā§„É≥„āĻ„Éą„Éľ„Éę„Āó„Āĺ„Āô„Äā

„Ā™„ĀäSoftEther„ĀĮ„ÄĀ„Āď„ĀģŤ®ėšļč„āíśõł„ĀĄ„Āü2016/09/04śôāÁāĻ„Āß„ĀĮ„ÄĀIKEv2„ĀęŚĮĺŚŅú„Āó„Ā¶„ĀĄ„Āĺ„Āõ„āď„Äā

IKEv2„Āßśé•Á∂ö„Āó„Āü„ĀĄŚ†īŚźą„ĀĮ„ÄĀWindows„Ā™„āČRRAS, Linux„Ā™„āČStrongSwan„Ā™„Ā©„ĀßśßčÁĮČ„Āô„āčŚŅÖŤ¶Ā„ĀĆ„Āā„āä„Āĺ„Āô„Äā

śČčť†Ü ÔľąWindows„ĀģŚ†īŚźąÔľČ †

- ŚÖ¨ŚľŹ„āĶ„ā§„Éą„Āč„āČ„ÄĀSoftEther VPN Server„āí„ÉÄ„ā¶„É≥„É≠„Éľ„ÉČ„Āó„ÄĀ„ā§„É≥„āĻ„Éą„Éľ„Éę

betaÁČą„Āß„ĀĮ„Ā™„ĀŹ„ÄĀRTMÁČą„āíťĀł„Ā≥„Āĺ„Āô„Äā

śČ蝆ÜÔľąLinux„ĀģŚ†īŚźąÔľČ †

- ŚÖ¨ŚľŹ„āĶ„ā§„Éą„Āß„ÄĀSoftEther VPN Server„Āģ„ÉÄ„ā¶„É≥„É≠„Éľ„ÉČ„ÉĎ„āĻ„āíÁĘļŤ™ć„Āó„Ā¶„ÄĀ„ÉÄ„ā¶„É≥„É≠„Éľ„ÉČ„Āó„ÄĀ„ā§„É≥„āĻ„Éą„Éľ„Éę

betaÁČą„Āß„ĀĮ„Ā™„ĀŹ„ÄĀRTMÁČą„āíťĀł„Ā≥„Āĺ„Āô„Äā1 2 3 4 5 6 7

- ! - !

# šĺč cd /opt wget http://jp.softether-download.com/files/softether/v4.20-9608-rtm-2016.04.17-tree/Linux/SoftEther_VPN_Server/32bit_-_ARM_EABI/softether-vpnserver-v4.20-9608-rtm-2016.04.17-linux-arm_eabi-32bit.tar.gz tar softether-vpnserver-v4.20-9608-rtm-2016.04.17-linux-arm_eabi-32bit.tar.gz cd vpnserver # „É©„ā§„āĽ„É≥„āĻŚ•ĎÁīĄ„ĀģŚźĆśĄŹ„Ā™„Ā©„ĀģŤ≥™ŚēŹšļ蝆քĀę„Āď„Āü„Āą„āč make - „āĘ„āĮ„āĽ„āĻś®©ťôź„āíÁč≠„āĀ„āč

1 2

chmod -R 600 * chmod 700 vpncmd vpnserver - /etc/init.d/vpnserver „āíšĹúśąź

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41

- ! - | ! - | | | | | | | | | ! - | | | | | | | | | | | | | | | | | | |

#!/bin/sh # chkconfig: 2345 99 01 # description: SoftetherVPN 4.0 ### BEGIN INIT INFO # Provides: vpnserver # Required-Start: # Required-Stop: # X-Stop-After: # Default-Start: 2 3 4 5 # Default-Stop: 0 1 6 # Short-Description: SoftetherVPN 4.0 # Description: ### END INIT INFO DAEMON=/opt/vpnserver/vpnserver LOCK=/var/lock/vpnserver test -x $DAEMON || exit 0 case "$1" in start) $DAEMON start touch $LOCK ;; stop) $DAEMON stop rm $LOCK ;; restart) $DAEMON stop sleep 3 $DAEMON start ;; *) echo "Usage: $0 {start|stop|restart}" exit 1 esac exit 0 - ÁôĽťĆ≤„Āó„Ā¶ŤĶ∑Śčē

1 2 3

chmod 755 /etc/init.d/vpnserver update-rc.d vpnserver defaults service vpnserver start

Ť®≠ŚģöÔľąWindows/LinuxŚÖĪťÄöÔľČ †

šłÄŤą¨ÁöĄ„Āę„ĀĮ„ÄĀSoftEther VPN Server ManagerÁĶĆÁĒĪ„Āß„ÄĀťĀ†ťöĒÁģ°ÁźÜ„Āó„Āĺ„Āô„Äā

ŚąĚŚõěśé•Á∂öśôā„Āę„ĀĮ„ÄĀ„ā¶„ā£„ā∂„Éľ„ÉČŚĹĘŚľŹ„Āģ„āĽ„ÉÉ„Éą„āĘ„ÉÉ„Éó„ĀĆŚßč„Āĺ„āä„Āĺ„ĀôÔľą„Āā„Ā®„Āč„āČŚźĆ„ĀėŤ®≠ŚģöÁĒĽťĚĘ„āíťĖč„ĀĎ„āč„Āģ„Āß„ÄĀ„Āď„Āď„Āß„Āô„ĀĻ„Ā¶„ā퍮≠Śģö„Āó„Ā™„ĀŹ„Ā¶„āāśßč„ĀĄ„Āĺ„Āõ„āďÔľČ

Windows„Āč„Ā§ś®ôśļĖ„Āģ„Éē„ā°„ā§„āĘ„ā¶„ā©„Éľ„Éę„āíšĹŅÁĒ®„Āó„Ā¶„ĀĄ„ā茆īŚźą„ĀĮ„ÄĀSoftEther„Āģ„ā§„É≥„āĻ„Éą„Éľ„É©„Éľ„ĀĆŤ®≠Śģö„ā팧Ȝõī„Āó„Ā¶„āč„Āģ„Āß„ÄĀ„Éē„ā°„ā§„āĘ„Éľ„ā¶„ā©„Éľ„Éę„ĀģŤ®≠Śģö„ĀĮšłćŤ¶Ā„Āß„Āô„Äā

Linux„ĀģŚ†īŚźą„ĀĮ„ÄĀŤá™ŚąÜ„Āßiptables„ĀģŤ®≠Śģö„ā팧Ȝõī„Āó„Āĺ„Āô„Äā

„Āā„Ā®„ĀĮ„Éę„Éľ„āŅ„Éľ„ĀģNATŤ®≠Śģö„Āß„ÄĀŚ§Ė„Āč„āČVPN Server„ĀłŚąįťĀĒ„Āô„āčÁāļ„Āģ„ÉĚ„Éľ„ÉąŚ§ČśŹõ„Éę„Éľ„Éę„āíŤŅŌ䆄Āô„āč„Ā†„ĀĎ„Āß„Āô„Äā

„É≠„Éľ„āę„Éę„ÉĖ„É™„ÉÉ„āłŤ®≠Śģö †

[„É≠„Éľ„āę„Éę„ÉĖ„É™„ÉÉ„āłŤ®≠Śģö]

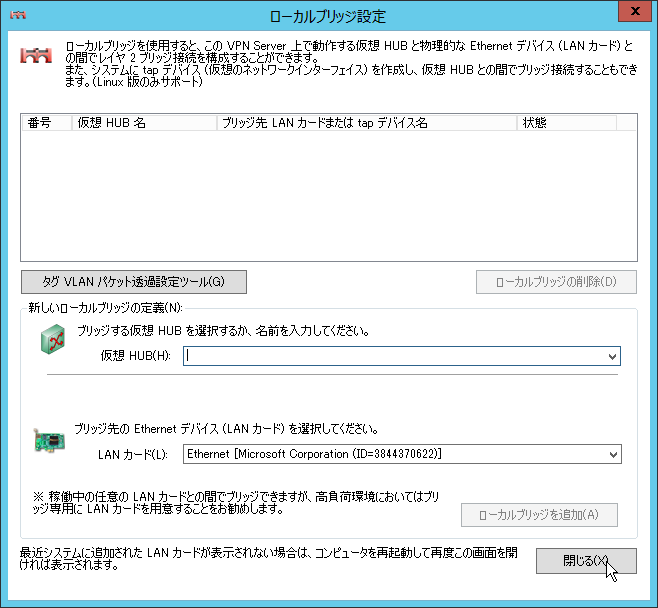

šĽģśÉ≥HUB„Ā®ÁČ©ÁźÜNICťĖď„Ā߄ɨ„ā§„ɧ„Éľ2„ÉĖ„É™„ÉÉ„āł„āíśßčśąź„Āô„āč„Āč„Ā©„ĀÜ„Āč„āíťĀłśäě„Āó„Āĺ„Āô„Äā

„āĮ„É©„ā§„āĘ„É≥„Éą„ĀĆVPNśé•Á∂ö„Āó„Āüťöõ„Āę„ÄĀVPNServer„ĀĆśé•Á∂ö„Āó„Ā¶„ĀĄ„āčLAN„É™„āĹ„Éľ„āĻ„Āł„āĘ„āĮ„āĽ„āĻ„Āô„āč„Āü„āĀ„Āę„ĀĮ„ÄĀ„É≠„Éľ„āę„Éę„ÉĖ„É™„ÉÉ„āł„ĀčSecureNAT„āíśßčśąź„Āô„āčŚŅÖŤ¶Ā„ĀĆ„Āā„āä„Āĺ„Āô„Äā

„Ā™„Āä„ÄĀ„É≠„Éľ„āę„Éę„ÉĖ„É™„ÉÉ„āł„āíśúČŚäĻ„Āę„Āô„āč„Āü„āĀ„Āę„ĀĮ„ÄĀNIC„Āģ„Éó„É≠„Éü„āĻ„ā≠„É£„āĻ„ÉĘ„Éľ„ÉČ„ĀĆśúČŚäĻ„Āę„Ā™„Ā£„Ā¶„ĀĄ„Ā™„ĀĄ„Ā®„ĀĄ„ĀĎ„Āĺ„Āõ„āď„Äā

ÁĄ°Á∑öLAN„āĄšĽģśÉ≥„Éě„ā∑„É≥„ĀģNIC„ĀģŚ†īŚźą„ÄĀŚ§ßśäĶ„Éó„É≠„Éü„āĻ„ā≠„É£„āĻ„ÉĘ„Éľ„ÉČ„ĀĆÁĄ°ŚäĻ„Āę„Ā™„Ā£„Ā¶„ĀĄ„āč„Āü„āĀ„ÄĀ„É≠„Éľ„āę„Éę„ÉĖ„É™„ÉÉ„āł„ĀĮśßčśąź„Āß„Āć„Āĺ„Āõ„āďÔľąśßčśąź„ĀĮŚŹĮŤÉĹ„Āß„Āô„ĀĆ„ÄĀś≠£Śłł„ĀęŚčēšĹú„Āó„Āĺ„Āõ„āďÔľČ

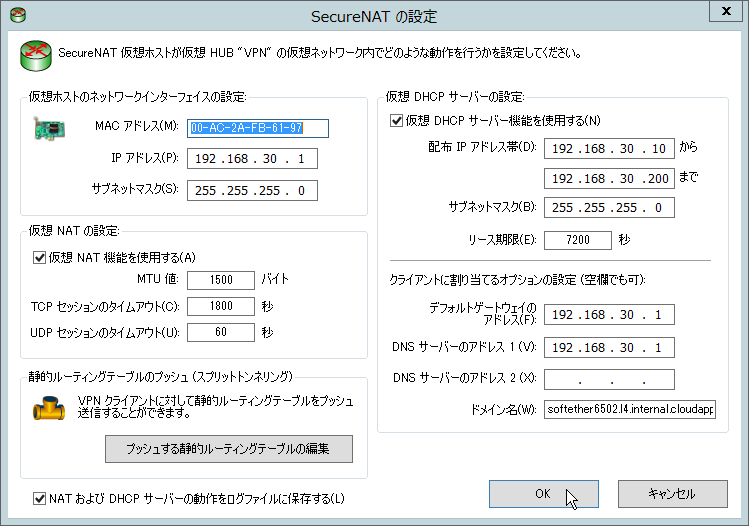

SecureNATŤ®≠Śģö †

<šĽģśÉ≥HUB„āíťĀłśäě>-[šĽģśÉ≥HUB„ĀģÁģ°ÁźÜ]-[šĽģśÉ≥NAT„Āä„āą„Ā≥šĽģśÉ≥DHCP„āĶ„Éľ„Éź„Éľś©üŤÉĹ]

VPNServerŚÜÖ„ĀꚼģśÉ≥„Éę„Éľ„āŅ„Éľ„ā퍮≠ÁĹģ„Āó„Āü„ā§„É°„Éľ„āł„Āß„Āô„Äā„āĮ„É©„ā§„āĘ„É≥„Éą„Āģ„Éá„Éē„ā©„Éę„Éą„ā≤„Éľ„Éą„ā¶„āß„ā§„ĀĮšĽģśÉ≥„Éę„Éľ„āŅ„Éľ„Āę„Ā™„āä„ÄĀšĽģśÉ≥„Éę„Éľ„āŅ„ÉľŚÜÖ„ĀßÁ訍ᙄĀģIPšĹďÁ≥Ľ„āíśßčÁĮČ„Āß„Āć„Āĺ„Āô„Äā

NATś©üŤÉĹ„Ā®DHCP„āĶ„Éľ„Éź„Éľś©üŤÉĹ„ĀĮŚÄ茹•„ĀęśúČŚäĻ/ÁĄ°ŚäĻ„ā팹á„āäśõŅ„Āą„āč„Āď„Ā®„ĀĆŚŹĮŤÉĹ„Āß„Āô„Äā

„ɶ„Éľ„ā∂„ÉľŤ®≠Śģö †

<šĽģśÉ≥HUB„āíťĀłśäě>-[šĽģśÉ≥HUB„ĀģÁģ°ÁźÜ]-[„ɶ„Éľ„ā∂„Éľ„ĀģÁģ°ÁźÜ]

„ɶ„Éľ„ā∂„Éľ„ĀģšĹúśąź„ā퍰ƄĀĄ„Āĺ„Āô„Äā

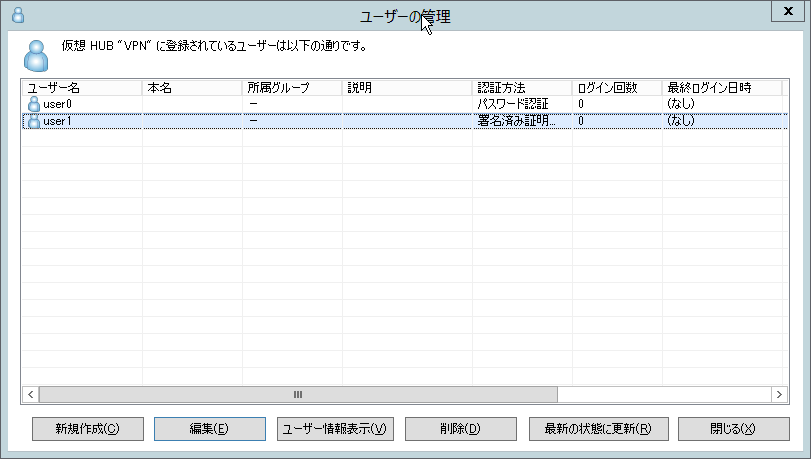

Ť™ćŤ®ľśĖĻŚľŹ„Āę„ĀĮ„ÄĀ„ÉĎ„āĻ„ÉĮ„Éľ„ÉČ, ŚõļśúČŤ®ľśėéśõł, ÁĹ≤Śźćśłą„ĀŅŤ®ľśėéśõł, RADIUS, NT„ÉČ„É°„ā§„É≥, AD„Āę„āą„ā荙据ľ„ĀĆťĀłśäě„Āß„Āć„Āĺ„Āô„Äā

Ť™¨śėéÁĒ®„Āę„ÄĀ„ÉĎ„āĻ„ÉĮ„Éľ„ÉČŤ™ćŤ®ľ„Ā®ÁĹ≤Śźćśłą„ĀŅŤ®ľśėéśõłŤ™ćŤ®ľ„Āģ„ɶ„Éľ„ā∂„Éľ„āíÁĒ®śĄŹ„Āó„Ā¶„ĀĄ„Āĺ„Āô„ÄāPrivateCA„Āę„āą„āčÁĹ≤Śźćśłą„ĀŅŤ®ľśėéśõłŤ™ćŤ®ľ„āí„Āô„āč„Āü„āĀ„Āę„ĀĮ„ÄĀšĽ•šłč„ĀģśļĖŚāô„ĀĆŚŅÖŤ¶Ā„Āß„Āô„Äā

- VPN Server„ĀģšŅ°ť†ľ„Āē„āĆ„Āü„Éę„Éľ„ÉąŤ®ľśėéś©üťĖĘ„Āę„ÄĀPrivateCA„ĀģŤ®ľśėéśõł

- PrivateCA„ĀĆÁĹ≤Śźć„Āó„Āü„āĮ„É©„ā§„āĘ„É≥„ÉąŤ®ľśėéśõł

„Āď„āĆ„āČ„ĀģšĹúśąź,„ā§„É≥„āĻ„Éą„Éľ„ÉęśČ蝆܄ĀĮ„ÄĀšĽ•šłč„ā팏āŤÄÉ„Āę„Āó„Ā¶„ĀŹ„Ā†„Āē„ĀĄ„Äā

PrivateCA„ĀģšĹúśąź, „āĮ„É©„ā§„āĘ„É≥„ÉąŤ®ľśėéśõł„ĀģšĹúśąź

PrivateCA„ĀģŤ®ľśėéśõł„āíÁôĽťĆ≤

„É≠„āįŤ®≠Śģö †

<šĽģśÉ≥HUB„āíťĀłśäě>-[šĽģśÉ≥HUB„ĀģÁģ°ÁźÜ]-[„É≠„āįšŅĚŚ≠ėŤ®≠Śģö]

ŚŅÖŤ¶Ā„ĀęŚŅú„Āė„Ā¶Ť™Ņśēī„Āó„Āĺ„Āô„Äā

Áģ°ÁźÜÁĒ®„ÉĚ„Éľ„Éą„ĀģŤ®≠Śģö †

[„É™„āĻ„Éä„Éľ„ĀģÁģ°ÁźÜ]

VPN Server Manager„Āę„āą„āčśé•Á∂ö„āíŚĺÖ„Ā°ŚŹó„ĀĎ„āč„Āč„Ā©„ĀÜ„Āč„Ā®„ĀĄ„ĀÜŤ®≠Śģö„Āß„ĀĮ„Ā™„ĀŹ„ÄĀ„Éó„É≠„āĽ„āĻ„Ā®„Āó„Ā¶ŚĺÖ„Ā°ŚŹó„ĀĎ„āč„Āč„Ā®„ĀĄ„ĀÜŤ®≠Śģö„Āß„Āô„Äā

„Āß„Āô„Āģ„Āßšĺč„Āą„Āį443„āíŚĀúś≠Ę„Āô„āč„Ā®„ÄĀ443„ĀߌĺÖ„Ā°ŚŹó„ĀĎ„Ā¶„ĀĄ„āčSSTP„āāÁĻč„ĀĆ„āČ„Ā™„ĀŹ„Ā™„āä„Āĺ„Āô„Äā

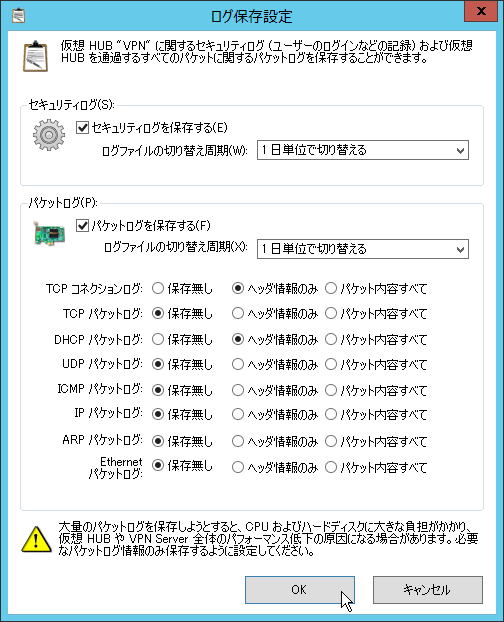

śöóŚŹ∑ŚĆĖ„Ā®ťÄöšŅ°ťĖĘšŅā„ĀģŤ®≠Śģö †

[śöóŚŹ∑ŚĆĖ„Ā®ťÄöšŅ°ťĖĘšŅā„ĀģŤ®≠Śģö]

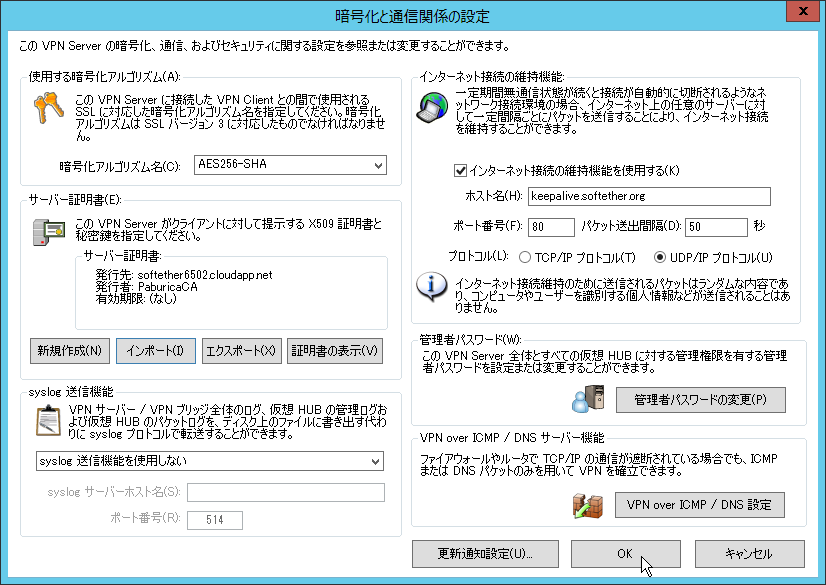

[šĹŅÁĒ®„Āô„āčśöóŚŹ∑ŚĆĖ„āĘ„Éę„āī„É™„āļ„Ɇ]„ĀĮ„ÄĀSSL-VPNÔľąSSTP, OpenVPN, SoftEtherVPNԾȄĀßšĹŅÁĒ®„Āô„āčTLSśöóŚŹ∑„āĻ„ā§„Éľ„Éą„ĀģŤ®≠Śģö„Āß„Āô„ÄāťĀłśä쌏ĮŤÉĹ„Ā™śúÄŚ§ßŚľ∑Śļ¶ÔľąAES256-SHAԾȄāíťĀłśäě„Āó„Āĺ„Āô„Äā

[„āĶ„Éľ„Éź„ÉľŤ®ľśėéśõł]„ĀĮ„ÄĀSSL-VPNÔľąSSTP, OpenVPN, SoftEtherVPNԾȄĀßśŹźÁ§ļ„Āô„āč„āĶ„Éľ„Éź„ÉľŤ®ľśėéśõł„ĀģŤ®≠Śģö„Āß„Āô„Äā

SoftEther„Āģ„ÉÄ„ā§„Éä„Éü„ÉÉ„āĮDNSś©üŤÉĹ„āí„Ā§„Āč„ĀÜ„Āģ„Āß„Āā„āĆ„Āį„ÄĀ„Éá„Éē„ā©„Éę„Éą„ĀģŤ®ľśėéśõł„Āß„āą„Āč„Ā£„Āü„āą„ĀÜ„Ā™śįó„āā„Āó„Āĺ„Āô„ĀĆ„ÄĀ

Á訍ᙄÉČ„É°„ā§„É≥„Āßśé•Á∂ö„Āô„ā茆īŚźą„ÄĀŤ®ľśėéśõł„ĀģCN„ĀĆšłÄŤáī„Āó„Ā™„ĀĄ„Āģ„Āß„ÄĀSSTP„Ā™„Ā©„Āßśé•Á∂ö„ā®„É©„Éľ„Āę„Ā™„āä„Āĺ„Āô„Äā

„ɶ„Éľ„ā∂„ÉľŤ®≠Śģö„Āģť†Ö„ĀßšĹúśąź„Āó„Āü„ÄĀPrivateCA„Āß„āĶ„Éľ„Éź„ÉľŤ®ľśėéśõł„āíšĹúśąź„Āó„ÄĀ„ā§„É≥„ÉĚ„Éľ„Éą„Āó„Ā¶„Āä„Āć„Āĺ„Āô„Äā

ŚÖ∑šĹďÁöĄ„Ā™„Éó„É≠„Éą„ā≥„Éꌹ•śČčť†Ü †

SoftEther„Āß„ĀģL2TP/IPsec, SSTPśé•Á∂ö„ĀĮ„ÄĀšĽ•šłč„Āģ„É™„É≥„āĮ„ĀßŤß£Ť™¨„Āó„Ā¶„ĀĄ„Āĺ„Āô„Äā

OpenVPN„ĀĮŤąąŚĎ≥„ĀĆ„Ā™„Āč„Ā£„Āü„Āģ„Āߍ©¶„Āó„Ā¶„ĀĄ„Āĺ„Āõ„āď„ĀĆ„ÄĀŚźĆ„ĀėśĄüŤ¶ö„ĀßÔľą„āĮ„É©„ā§„āĘ„É≥„Éą„āíŚÖ•„āĆ„āčŚŅÖŤ¶Ā„ĀĮ„Āā„āä„Āĺ„Āô„ĀĆÔľČÁį°Śćė„Āę„Āß„Āć„āč„ĀĮ„Āö„Āß„Āô„Äā

„Éó„É≠„Éą„ā≥„Éę„Ā®„Āó„Ā¶„ĀģSoftEther VPN„āíšĹŅ„ĀÜŚ†īŚźą„ĀĮ„ÄĀSSTP„Ā®ŚźĆśßė„Āę443„ÉĚ„Éľ„Éą„āíšĹŅ„ĀÜ„Āģ„Āßśé•Á∂öŚŹĮŤÉĹśÄß„ĀĆťęė„ĀŹ„ÄĀŚįāÁĒ®„āĮ„É©„ā§„āĘ„É≥„Éą„Āę„āą„āäÁį°Śćė„Āęśé•Á∂ö„Āß„Āć„Āĺ„Āô„Äā

- L2TP/IPsec

- SSTP

ś§úŤ®ľśôā„ĀģÁíįŚĘÉ †

- „āĶ„Éľ„Éź„Éľ

- Windows Server 2012 R2 x64

- Raspbian jessie

- SoftEther VPN Server ver 4.20

- Áģ°ÁźÜÁĒ®ÁęĮśúę

- Windows 10 Pro x64

- SoftEther VPN Server Manager 4.20

- Windows 10 Pro x64

- śé•Á∂ö„āĮ„É©„ā§„āĘ„É≥„Éą

- Windows Server 2012 R2 x64

- Windows 10 Pro x64

- OS X El Captan x64

- iOS 9.3.4

- Android 4.2.2

ŚŹāŤÄÉ †

- L2TP/IPsec

- SSTP

- SecureNATśßčśąź

- NIC2śěöśßčśąź