Last-modified: 2016-09-13 (火) 06:20:50

概要 †

RRASでL2TP/IPsecを構成します。

RRASのインストールは完了しているものとします。

L2TP/IPsecとは †

L2TP/IPsecは、L2TPでカプセル化されたPPPフレームを、さらにIPsec(AH or ESP)で保護した通信方式です。

鍵交換はIKEv1を使用します。

メリットは、古いOS/新しいOS/OSの種類を問わず広く標準でサポートしている、IP以外のスタックも保護可能などです。

デメリットは、オーバーヘッドがそこそこ大きい、Outbound UDP500, UDP4500が閉じている場合など、ネットワーク環境に左右されやすいなどがあります。

待ち受けポートは以下の通りです。

- IKEv1:UDP 500

- IPsec NAT traversal:UDP 4500

IKEv1 †

RRASのGUI設定画面から変更できる項目だけに絞ると、以下のパラメータをカスタマイズできます。

- IKEv1 認証方式(機器認証):事前共有秘密鍵, デジタル署名

- IKEv1 ユーザー認証方式:PAP, CHAP, MS-CHAPv2, EAP-MSCHAPv2, クライアント証明書

PAP, CHAPは脆弱なので選択してはいけません。MS-CHAPv2も接続クライアント次第ですが、許可しないほうが無難です。

手順 †

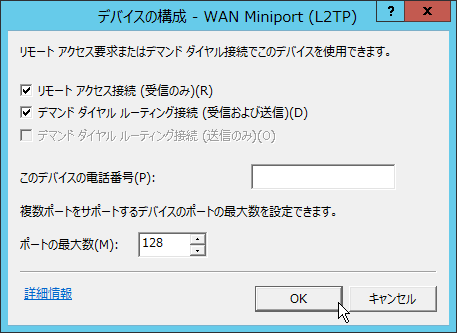

- [ルーティングとリモートアクセス]-<対象サーバー>-[ポート]-[プロパティ]-[WAN Miniport(L2TP)]-[構成]

- L2TPの待ち受けが有効であることと、ポートの最大数を確認します(必要ならば増やします)

- [ルーティングとリモートアクセス]-<対象サーバー>-[プロパティ]-[セキュリティ]

- [認証方法]では、ユーザー認証方式としてどれを許可するかを選択できます。

- [カスタムIPsecポリシーをL2TP/IKEv2接続で許可する]にチェックを入れると、機器認証方式が事前共有秘密鍵方式になります。

チェックしない場合は、デジタル署名方式になります。

この設定は、L2TP/IPsecのほかに、IKEv2接続にも影響します。

RRASでは、L2TP/IPsecとIKEv2は同時に待ち受け可能ですが、機器認証方式はどちらかに統一しないといけません。

ちなみに、iOSの標準クライアントでは、L2TP/IPsecは事前共有秘密鍵方式しかサポートしていません。

また、Windowsの標準クライアントでは、IKEv2はデジタル署名方式しかサポートしていません。 - ファイアーウォール, ルーターのNAT設定を済ませば完了です。

各クライアントの使い方 †

以下のリンクで解説しています。

- L2TP/IPsec接続

- IKEv2接続

- OpenVPN接続

- SSTP接続

検証時の環境 †

- Windows Server 2012 R2 x64

- RRAS

参考 †

- L2TP/IPsec接続

- IKEv2接続

- OpenVPN接続

- SSTP接続